史上最狠毒勒索软体CryptoLocker

时间:2013-10-25

来源:互联网

近日,有一支名为CryptoLocker的勒索软体(Ransomware)现踪台湾,企业陆续传出受害灾情,该软体透过钓鱼邮件入侵,会将受害者电脑的档案全数加密,导致档案无法存取,而且骇客采用高超的加密技术,让受害者无法自行复原,并限期3天支付9,000元赎金,否则将毁损解密金钥,受害者苦不堪言。

台湾McAfee技术经理沈志明表示,被加密的档案,因为私钥(Private Key)掌握在骇客手里,基本上使用者不可能自行破解。若是真的要暴力破解,需要运算资源等代价相当高。

CryptoLocker是透过钓鱼邮件传播,使用者若是误击CryptoLocker程式,电脑或是网路硬碟中若是存有CryptoLocker破坏的目标档案类型,这些档案就会全数被加密,CryptoLocker使用的2种加密方式,分别是2,048位元的RSA加密技术和AES加密技术。

绑架日常生活中常用的电脑档案类型,赎金要价9千元

该恶意软体完成加密之后,使用者的电脑画面,就会跳出支付赎金来换取档案解密的倒数通知,CryptoLocker要求被害者在72小时之内,支付300美元赎金(约9,000台币)。否则,只要时间一到,就会销毁能够解密的金钥。

之所以会被称为最欠扁的恶意程式,除了CryptoLocker运作模式如勒索案之外,CryptoLocker一次绑架我们日常生活中,最常使用的档案类型,像是微软文件格式如Excel、Word、PPT,以及JPG图档、PDF等,设想一旦公司文件、自己的照片影片全数无法开启,若是无法自行解密,又没有定期备份,这些珍贵的档案可说是一去不复返。

多数防毒软体皆可拦阻,一旦受害立刻拔除网路

Sophos台湾区技术经理詹鸿基表示,目前市面上多数的防毒软体都已经可以侦测到这支勒索软体,使用者无须过度担忧,即便不慎点选恶意连结,防毒软体也会侦测到,让它无法安装。

根据目前已经受害的案例,资安专家们建议,一旦使用者发现电脑受到CryptoLocker感染,第一个动作就是断绝网路连线,尽早中断加密程序,也可避免CryptoLocker对内网的其他电脑造成威胁。

被感染的电脑,若有定期备份,还可从备份中找到最新版的资料,若是没有定期备份,可尝试使用Shadow Explorer软体复原档案,不过,仅能回覆部分内容,而且过程相当繁琐费工,这套软体仅适用Windows XP SP2以上的版本。

为了回复档案,受害者最后的选择,就是支付赎金,使用者亦可从BIOS中将系统时间往前调整,为自己争取最后一搏的机会。根据已经支付赎金的受害者指出,骇客会在3~4小时内确认款项,然后开始解密,解密过程则依据档案大小、内容,所需的时间长短不一。

根据McAfee发布的2013年第二季安全威胁报告,可以发现勒索软体在今年大量出现,2012年第四季被发现的勒索数量不到10万支,今年第一季则增加至15万支,第二季更是32万支,沈志明表示,勒索软体的数量一直都很多,但从今年开始,数量呈现倍数增长的幅度。

由此可见,使用者必须更谨慎提防钓鱼信件中的档案,平常也要养成资料定期备份的习惯。

作者: GoodestEngilsh 发布时间: 2013-10-25

企业可要求员工遵循自保作法,降低被感染的机会和资料损失的风险。

若已有电脑遭感染,也要赶快采取紧急应变措施,避免影响继续扩大。

企业MIS要赶快发布资安威胁通报,告知内部员工提高警觉

史上最狠毒的勒索软体CryptoLocker开始入侵台湾,企业陆续传出受害灾情。详细报导,可以参考iThome电脑报於10月16日的资安新闻

这个软体透过钓鱼邮件入侵,会将受害者电脑的大多数档案全数加密,导致档案无法存取,而且骇客采用高超的加密技术,让受害者无法自行复原,并限期3天支付9,000元台币赎金,否则将毁损解密金钥。

企业可以要求员工先依照后面建议的自保作法,降低被感染的机会和资料损失的风险。若发现已有员工电脑遭受感染,也可以赶快采取紧急应变措施,来避免影响继续扩大。

危险程度:★★★★高度危险

资安事件简述:

史上最狠勒索软体CryptoLocker开始入侵台湾,企业陆续传出受害灾情。这个软体透过钓鱼邮件入侵,会将受害者电脑的重要文件和档案全数加密,导致档案无法存取,而且骇客采用高超的加密技术,让受害者无法自行复原,并限期3天支付9,000元台币赎金,否则将毁损解密金钥。

入侵手法:

使用「钓鱼邮件」欺骗使用者开启附件,常见以快递公司如Fedex、UPS、DHS等名义发送邮件,并夹带暗藏恶意软体的压缩档附件,附件档名还伪装成xxxxxxxx.pdf.exe,因作业系统隐藏附档名,容易看成PDF文件而诱骗受害者点选而入侵电脑。已有骇客利用木马感染工具ZBOT打包这个恶意软体,结合其他多种方式来入侵。

攻击方式

CryptoLocker会改以乱数命名,伪装成系统应用程式目录下的一支程式,并窜改开机脚本程式,让作业系统一开机后就启动CryptoLocker。

恶意程式植入后,会向远端遥控主机取得加密金钥,再以2,048位元RSA和AES加密技术,暗中加密受害电脑内部档案,直到完成重要文件加密后,发动攻击,一方面占住网路连线,让受害电脑无法上网,同时拒绝使用者打开加密文件,并跳出要求付赎金的勒索讯息,限期3天,透过Bitcoin或其他匿踪金流机制,交付赎金300美元,才能取得解密金钥。

解密方式:目前无法自行解密,得付赎金取得金钥,取得金钥后,得花3~4小时执行解密,但也有少数档案无法完全救回,有受害者付了两次赎金才取得金钥。

破坏对象:受害电脑内Word(doc、docx)、Excel(xls、xlsx)、PowerPoint(ppt、pptx)、JPG图档等近百种企业常见档案格式。

攻击范围:

●不只攻击受害电脑内的重要文件和档案

●也会搜寻受害电脑连结的网路芳邻、网路磁碟机、档案伺服器等,攻击公司内网所有共享的文件。

危险程度:

●发出勒索信后,受害电脑无法上网,也无法开启遭加密的文件。

●加密后,使用者无法自行复原。

●付赎金取得金钥,也有少数档案无法使用。

●恶意程式加密内网共享文件时,会占用频宽,导致内网速度超慢,受害电脑效能也会大减。

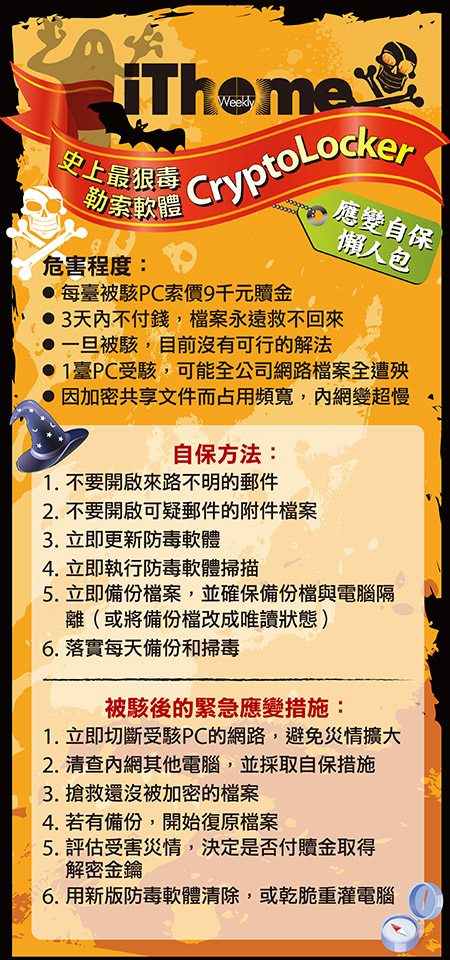

员工个人自保方法:

1.不要开启来路不明的邮件

2.不要开启可疑邮件的附件档案

3.立即更新防毒软体

4.立即执行防毒软体扫描

5.立即备份档案,并确保备份档与电脑隔离(或将备份档改成唯读状态)

6.落实每天备份和扫毒

被骇后的紧急应变措施

1.立即切断受骇PC的网路,避免灾情扩大

2.更新防毒软体,清查内网其他电脑,并采取自保措施

3.抢救还没被加密的档案

4.若有备份,开始复原档案

5.评估受害灾情,决定是否付赎金取得解密金钥

6.用新版防毒软体清除,或乾脆重灌电脑

[ 本帖最后由 GoodestEngilsh 於 2013-10-18 09:09 PM 编辑 ]

若已有电脑遭感染,也要赶快采取紧急应变措施,避免影响继续扩大。

企业MIS要赶快发布资安威胁通报,告知内部员工提高警觉

史上最狠毒的勒索软体CryptoLocker开始入侵台湾,企业陆续传出受害灾情。详细报导,可以参考iThome电脑报於10月16日的资安新闻

这个软体透过钓鱼邮件入侵,会将受害者电脑的大多数档案全数加密,导致档案无法存取,而且骇客采用高超的加密技术,让受害者无法自行复原,并限期3天支付9,000元台币赎金,否则将毁损解密金钥。

企业可以要求员工先依照后面建议的自保作法,降低被感染的机会和资料损失的风险。若发现已有员工电脑遭受感染,也可以赶快采取紧急应变措施,来避免影响继续扩大。

危险程度:★★★★高度危险

资安事件简述:

史上最狠勒索软体CryptoLocker开始入侵台湾,企业陆续传出受害灾情。这个软体透过钓鱼邮件入侵,会将受害者电脑的重要文件和档案全数加密,导致档案无法存取,而且骇客采用高超的加密技术,让受害者无法自行复原,并限期3天支付9,000元台币赎金,否则将毁损解密金钥。

入侵手法:

使用「钓鱼邮件」欺骗使用者开启附件,常见以快递公司如Fedex、UPS、DHS等名义发送邮件,并夹带暗藏恶意软体的压缩档附件,附件档名还伪装成xxxxxxxx.pdf.exe,因作业系统隐藏附档名,容易看成PDF文件而诱骗受害者点选而入侵电脑。已有骇客利用木马感染工具ZBOT打包这个恶意软体,结合其他多种方式来入侵。

攻击方式

CryptoLocker会改以乱数命名,伪装成系统应用程式目录下的一支程式,并窜改开机脚本程式,让作业系统一开机后就启动CryptoLocker。

恶意程式植入后,会向远端遥控主机取得加密金钥,再以2,048位元RSA和AES加密技术,暗中加密受害电脑内部档案,直到完成重要文件加密后,发动攻击,一方面占住网路连线,让受害电脑无法上网,同时拒绝使用者打开加密文件,并跳出要求付赎金的勒索讯息,限期3天,透过Bitcoin或其他匿踪金流机制,交付赎金300美元,才能取得解密金钥。

解密方式:目前无法自行解密,得付赎金取得金钥,取得金钥后,得花3~4小时执行解密,但也有少数档案无法完全救回,有受害者付了两次赎金才取得金钥。

破坏对象:受害电脑内Word(doc、docx)、Excel(xls、xlsx)、PowerPoint(ppt、pptx)、JPG图档等近百种企业常见档案格式。

攻击范围:

●不只攻击受害电脑内的重要文件和档案

●也会搜寻受害电脑连结的网路芳邻、网路磁碟机、档案伺服器等,攻击公司内网所有共享的文件。

危险程度:

●发出勒索信后,受害电脑无法上网,也无法开启遭加密的文件。

●加密后,使用者无法自行复原。

●付赎金取得金钥,也有少数档案无法使用。

●恶意程式加密内网共享文件时,会占用频宽,导致内网速度超慢,受害电脑效能也会大减。

员工个人自保方法:

1.不要开启来路不明的邮件

2.不要开启可疑邮件的附件档案

3.立即更新防毒软体

4.立即执行防毒软体扫描

5.立即备份档案,并确保备份档与电脑隔离(或将备份档改成唯读状态)

6.落实每天备份和扫毒

被骇后的紧急应变措施

1.立即切断受骇PC的网路,避免灾情扩大

2.更新防毒软体,清查内网其他电脑,并采取自保措施

3.抢救还没被加密的档案

4.若有备份,开始复原档案

5.评估受害灾情,决定是否付赎金取得解密金钥

6.用新版防毒软体清除,或乾脆重灌电脑

[ 本帖最后由 GoodestEngilsh 於 2013-10-18 09:09 PM 编辑 ]

作者: GoodestEngilsh 发布时间: 2013-10-25

为什么我们必须特别对CryptoLocker提高警觉?因为打从一开始这就是一场不对等的战争。

最近这几天,一个堪称史上最狠毒的绑架软体──CryptoLocker,开始肆虐,横行全球。不论是企业或个人用户,都必须格外注意这个绑架软体,只要一个小心,你就跟电脑里的档案说再见了,因为几乎是没有机会能救回被骇的档案。

全世界都陆续传出被骇灾情,包括台湾也有不少公司沦陷了。被害的电脑用户,都是看到了萤幕上自动跳出的勒索讯息才知道,然而此时已经来不及了,因为CryptoLocker已经将电脑里的档案都加密,而且还是采用超高等级的2048位元加密技术,因此档案都无法再开启使用。

这个绑架软体勒索受害者9,000元(300美元),以赎回可解开加密档案的私钥。而且,骇客还限时3天内完成付款,否则解密的私钥就会自动销毁,受害者永远也没有机会救回档案了。

突如其来的CryptoLocker风暴,让许多企业苦不堪言,尤其有的公司是多台电脑一起受害,许多重要的业务档案都被加密而动弹不得,导致业务的进展被迫停顿。到底该不该付上不便宜的赎金?或是还有其他的解决方法呢?平时缺乏资安应变机制的公司,此刻一片兵荒马乱。

根据资安专家的分析,CryptoLocker并没有用上多么了不起的新型攻击技术,但把既有的攻击手法予以修正调整,组合起来就是一个杀伤力强大、让人招架不住的猛烈攻击。

CryptoLocker是利用钓鱼邮件的攻击方式来散播,引诱使用者开启邮件的附件档案--也就是CryptoLocker主程式。当这个恶意程式成功在电脑上安装后,它会开始搜寻网路上的指挥控制中心,一旦找到了网路上的控制伺服器,CryptoLocker程式就会送出一个识别码,控制伺服器就会据此产出一对公钥与私钥,接著将公钥传回电脑端,CryptoLocker程式就开始以此公钥把电脑里的档案都加密,而可以解密的私钥,则存在控制伺服器。

以公钥加密,透过私钥才能解密,这就是知名的公开金钥架构(Public-key Infrastructure,PKI),也是业界认为最安全的资料保密机制,如自然人凭证,就是采用公开金钥的加解密机制。但是,骇客却利用这个原本要用来保护资料的技术,反过来箝住我们。

PKI机制之所以安全,就是没有私钥就解不开密码。骇客把私钥握在手上,就能予取予求,甚至限时3天内完成付款,不然系统会自动销毁私钥,任谁都救不回档案了。

根据国外的报导,全球已有数百万台电脑受害,若受害者都汇款300美元,那么FBI只要循著金流的动线,很容易就可以逮到人了。然而,这群骇客狡猾多诈,他们采取许多手法来隐匿行踪,而且显然是高度自动化的机制。

在骇客的网路控制伺服器方面,这些伺服器所采用的网址名称,是以演算法产生看似是乱数的网址,我们猜测在受害电脑端的CryptoLocker程式也有相同的演算法,可推估控制伺服器的网址,因此它就一个个尝试,直到连结到运作中的伺服器。如此控制伺服器就可以不断变换网址,与CryptoLocker程式之间又能保持连结。

另外,更重要的赎金往来,又是怎么隐匿行踪?毕竟这群骇客是在抢劫全球,金额当然越多越好,然而又怎么藏住这一大笔钱的流向呢?原来,他们要求受害者以虚拟货币BitCoin付款。BitCoin的交易资讯以加密、P2P网路的型式传送,并非由一个中央管理机构来管理,具有极高的匿踪性。其副作用之一,就是成为洗钱的管道。

这群骇客设计出来的勒索方法,不仅具有高度隐匿性,而且受害者总是位居劣势,被骇客吃死死的。即便你两手一摊,想要付钱了事,事情可不见得就结束了,后续会发生什么事,还是未知数。

当你付了赎金之后,这群骇客可不是把私钥就寄给你,而是透过CryptoLocker程式连结控制伺服器,取得私钥执行解密。你以为付钱就可以跟这个恶意程式说再见,可没那么容易,它可还是在你的电脑里,会再继续做什么事,谁也说不准。

这也是为什么我们必须特别对CryptoLocker提高警觉,因为打从一开始这就是一场不对等的战争。根本之道,就是在还没被感染前,赶紧宣导员工资安意识,千万不要开启来路不明、陌生寄件者的邮件,更忌开启不明邮件附档;同时,立刻检查防毒软体更新,确保获得即时的防护,以及备份电脑档案,才不会被虎豹豺狼盯上。

来源:

最近这几天,一个堪称史上最狠毒的绑架软体──CryptoLocker,开始肆虐,横行全球。不论是企业或个人用户,都必须格外注意这个绑架软体,只要一个小心,你就跟电脑里的档案说再见了,因为几乎是没有机会能救回被骇的档案。

全世界都陆续传出被骇灾情,包括台湾也有不少公司沦陷了。被害的电脑用户,都是看到了萤幕上自动跳出的勒索讯息才知道,然而此时已经来不及了,因为CryptoLocker已经将电脑里的档案都加密,而且还是采用超高等级的2048位元加密技术,因此档案都无法再开启使用。

这个绑架软体勒索受害者9,000元(300美元),以赎回可解开加密档案的私钥。而且,骇客还限时3天内完成付款,否则解密的私钥就会自动销毁,受害者永远也没有机会救回档案了。

突如其来的CryptoLocker风暴,让许多企业苦不堪言,尤其有的公司是多台电脑一起受害,许多重要的业务档案都被加密而动弹不得,导致业务的进展被迫停顿。到底该不该付上不便宜的赎金?或是还有其他的解决方法呢?平时缺乏资安应变机制的公司,此刻一片兵荒马乱。

根据资安专家的分析,CryptoLocker并没有用上多么了不起的新型攻击技术,但把既有的攻击手法予以修正调整,组合起来就是一个杀伤力强大、让人招架不住的猛烈攻击。

CryptoLocker是利用钓鱼邮件的攻击方式来散播,引诱使用者开启邮件的附件档案--也就是CryptoLocker主程式。当这个恶意程式成功在电脑上安装后,它会开始搜寻网路上的指挥控制中心,一旦找到了网路上的控制伺服器,CryptoLocker程式就会送出一个识别码,控制伺服器就会据此产出一对公钥与私钥,接著将公钥传回电脑端,CryptoLocker程式就开始以此公钥把电脑里的档案都加密,而可以解密的私钥,则存在控制伺服器。

以公钥加密,透过私钥才能解密,这就是知名的公开金钥架构(Public-key Infrastructure,PKI),也是业界认为最安全的资料保密机制,如自然人凭证,就是采用公开金钥的加解密机制。但是,骇客却利用这个原本要用来保护资料的技术,反过来箝住我们。

PKI机制之所以安全,就是没有私钥就解不开密码。骇客把私钥握在手上,就能予取予求,甚至限时3天内完成付款,不然系统会自动销毁私钥,任谁都救不回档案了。

根据国外的报导,全球已有数百万台电脑受害,若受害者都汇款300美元,那么FBI只要循著金流的动线,很容易就可以逮到人了。然而,这群骇客狡猾多诈,他们采取许多手法来隐匿行踪,而且显然是高度自动化的机制。

在骇客的网路控制伺服器方面,这些伺服器所采用的网址名称,是以演算法产生看似是乱数的网址,我们猜测在受害电脑端的CryptoLocker程式也有相同的演算法,可推估控制伺服器的网址,因此它就一个个尝试,直到连结到运作中的伺服器。如此控制伺服器就可以不断变换网址,与CryptoLocker程式之间又能保持连结。

另外,更重要的赎金往来,又是怎么隐匿行踪?毕竟这群骇客是在抢劫全球,金额当然越多越好,然而又怎么藏住这一大笔钱的流向呢?原来,他们要求受害者以虚拟货币BitCoin付款。BitCoin的交易资讯以加密、P2P网路的型式传送,并非由一个中央管理机构来管理,具有极高的匿踪性。其副作用之一,就是成为洗钱的管道。

这群骇客设计出来的勒索方法,不仅具有高度隐匿性,而且受害者总是位居劣势,被骇客吃死死的。即便你两手一摊,想要付钱了事,事情可不见得就结束了,后续会发生什么事,还是未知数。

当你付了赎金之后,这群骇客可不是把私钥就寄给你,而是透过CryptoLocker程式连结控制伺服器,取得私钥执行解密。你以为付钱就可以跟这个恶意程式说再见,可没那么容易,它可还是在你的电脑里,会再继续做什么事,谁也说不准。

这也是为什么我们必须特别对CryptoLocker提高警觉,因为打从一开始这就是一场不对等的战争。根本之道,就是在还没被感染前,赶紧宣导员工资安意识,千万不要开启来路不明、陌生寄件者的邮件,更忌开启不明邮件附档;同时,立刻检查防毒软体更新,确保获得即时的防护,以及备份电脑档案,才不会被虎豹豺狼盯上。

来源:

作者: GoodestEngilsh 发布时间: 2013-10-25

流氓软件.....ransomware !

或者叫fake utility ---假加密软件 !

或者叫fake utility ---假加密软件 !

作者: TeaCupStorm 发布时间: 2013-10-25

师兄......唔止咁简单呀呢次

系真系会加密架 呢只毒..........

系真系会加密架 呢只毒..........

作者: GoodestEngilsh 发布时间: 2013-10-25

相关阅读 更多

热门阅读

-

office 2019专业增强版最新2021版激活秘钥/序列号/激活码推荐 附激活工具

office 2019专业增强版最新2021版激活秘钥/序列号/激活码推荐 附激活工具

阅读:74

-

如何安装mysql8.0

如何安装mysql8.0

阅读:31

-

Word快速设置标题样式步骤详解

Word快速设置标题样式步骤详解

阅读:28

-

20+道必知必会的Vue面试题(附答案解析)

20+道必知必会的Vue面试题(附答案解析)

阅读:37

-

HTML如何制作表单

HTML如何制作表单

阅读:22

-

百词斩可以改天数吗?当然可以,4个步骤轻松修改天数!

百词斩可以改天数吗?当然可以,4个步骤轻松修改天数!

阅读:31

-

ET文件格式和XLS格式文件之间如何转化?

ET文件格式和XLS格式文件之间如何转化?

阅读:24

-

react和vue的区别及优缺点是什么

react和vue的区别及优缺点是什么

阅读:121

-

支付宝人脸识别如何关闭?

支付宝人脸识别如何关闭?

阅读:21

-

腾讯微云怎么修改照片或视频备份路径?

腾讯微云怎么修改照片或视频备份路径?

阅读:28