什么是CSRF漏洞 CSRF漏洞原理及攻击方法

在数字信息日益发达的今天,网络安全问题变得越发重要。我们经常听到诸如SQL注入、XSS攻击和CSRF漏洞等术语,但可能对这些概念并不十分了解。今天就让我们聚焦于其中的一种——CSRF漏洞,探讨它是什么、它的工作原理以及黑客是如何利用它进行攻击的。

一、什么是CSRF漏洞?

让我们来搞清楚一个基础的概念:什么是CSRF漏洞呢?CSRF,全称为CrossSiteRequestForgery,中文可以翻译为跨站请求伪造。它是一种网络攻击手法,允许恶意网站向另一个站点发起请求,而受害者在不知情的情况下执行了这些请求。

二、CSRF漏洞的原理

要理解CSRF漏洞的工作机制,我们需要先了解同源策略和会话cookies。同源政策是浏览器的一个关键安全功能,它限制不同源的网站间的交互行为,防止恶意网站窃取用户数据。然而,当涉及到GET或POST请求时,同源政策并不会完全阻止这些操作。

另一方面,会话cookies用于保持用户登录状态。用户一旦登录某个网站,该网站的会话cookie就会被保存在用户的浏览器上。这意味着即使用户在不同的标签页之间切换,他们仍然能够保持登录状态。

结合这两点,如果一个恶意网站知道目标网站的某个敏感操作(比如转账)的具体URL,并且这个操作不需要再次验证用户身份,那么恶意网站就可以通过构造一个链接或隐藏的表单,诱导用户点击或自动提交。一旦用户点击了这个链接或表单,恶意网站就会以用户的身份,利用用户的会话cookie,向目标网站发送请求,完成如转账等操作,而这一切都是用户毫无察觉之下完成的。

三、CSRF攻击的常见方法

表单提交

方法:攻击者创建一个隐形的 HTML 表单,表单的action指向受信任网站的某个操作 URL。这通常通过 JavaScript 实现自动提交。

示例:

<html>

<body>

<formid="csrfForm"action="https://bank.com/transfer"method="POST">

<inputtype="hidden"name="amount"value="1000">

<inputtype="hidden"name="to"value="attacker_account">

</form>

<script>

document.getElementById('csrfForm').submit();

</script>

</body>

</html>该表单会在用户访问时自动提交,利用已登录用户的 Cookies 发起转账请求。

图像请求

方法:攻击者可以在其网页中嵌入一个指向受信任网站的图像 URL,但该 URL 可正常触发某些操作。这种方法依赖于 GET 请求。

示例:

<imgsrc="https://bank.com/transfer?amount=1000&to=attacker_account"style="display:none;">当用户的浏览器自动请求该图像时,也会触发转账操作。

链接点击

方法:攻击者诱使用户点击链接,该链接根据 GET 请求触发某个操作。这在社交工程(如钓鱼邮件)中通常有效。

示例:

<ahref="https://bank.com/transfer?amount=1000&to=attacker_account">Clickhereforareward</a>如果用户在登录状态下点击这个链接,可能会无意中发起转账。

AJAX 请求

方法:在一些情况下,攻击者可以利用 JavaScript 的 AJAX 功能,通过未填充的表单或自动发出的请求直接与受信任网站交互。

示例:

<script>

varxhr=newXMLHttpRequest();

xhr.open("POST","https://bank.com/transfer",true);

xhr.setRequestHeader("Content-Type","application/x-www-form-urlencoded");

xhr.send("amount=1000&to=attacker_account");

</script>用户在没有注意的情况下,网页可能会自动发出 AJAX 请求。

使用 WebSockets

方法:尽管不常见,某些受信任的 Web 应用可能支持 WebSocket 连接。在不验证来源的情况下,攻击者可能会在用户的浏览器中尝试通过 JavaScript 提交数据。

隐藏 iframe

方法:攻击者在其网页中嵌套一个隐藏的 iframe,加载受信任网站的操作,以此诱使用户在不知情的情况下提交请求。

<iframesrc="https://bank.com/transfer?amount=1000&to=attacker_account"style="display:none;"></iframe>这种方法可以借助于用户的登录状态触发请求。

通过上述讨论,我们可以看到CSRF漏洞虽然狡猾,但并非无药可治。作为普通用户,提高自己的信息安全意识是第一步。而对于网站开发者而言,采取适当的预防措施则是保护用户不受CSRF攻击的关键所在。随着技术的发展和安全防护措施的完善,我们有理由相信,未来的网络环境将更加安全,人们的数字生活也将更加美好。

以上就是php小编整理的全部内容,希望对您有所帮助,更多相关资料请查看php教程栏目。

-

cmnet和cmwap选择哪个?cmnet和cmwap有什么区别? 时间:2025-12-22

cmnet和cmwap选择哪个?cmnet和cmwap有什么区别? 时间:2025-12-22 -

进程com.android.phone已停止是什么意思?怎么解决? 时间:2025-12-22

进程com.android.phone已停止是什么意思?怎么解决? 时间:2025-12-22 -

核芯显卡是什么意思?核芯显卡和独立显卡有什么区别? 时间:2025-12-19

核芯显卡是什么意思?核芯显卡和独立显卡有什么区别? 时间:2025-12-19 -

什么是算术逻辑单元ALU 算术逻辑单元的功能和结构 时间:2025-12-19

什么是算术逻辑单元ALU 算术逻辑单元的功能和结构 时间:2025-12-19 -

什么是视觉识别色差检测 视觉识别色差检测的原理、技术特点、应用及常用工具 时间:2025-12-19

什么是视觉识别色差检测 视觉识别色差检测的原理、技术特点、应用及常用工具 时间:2025-12-19 -

什么是流量控制 流量控制和拥塞控制的区别 时间:2025-12-19

什么是流量控制 流量控制和拥塞控制的区别 时间:2025-12-19

今日更新

-

网易爆米花如何添加夸克网盘

网易爆米花如何添加夸克网盘

阅读:18

-

一米阅读老师如何布置作业

一米阅读老师如何布置作业

阅读:18

-

草莓壁纸app如何设置壁纸

草莓壁纸app如何设置壁纸

阅读:18

-

58商家通如何删除帖子

58商家通如何删除帖子

阅读:18

-

中信书院app如何下载书籍

中信书院app如何下载书籍

阅读:18

-

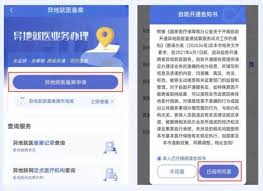

津医保app如何进行异地就医备案

津医保app如何进行异地就医备案

阅读:18

-

省鸭app如何邀请好友

省鸭app如何邀请好友

阅读:18

-

南通地铁app如何进行自助操作

南通地铁app如何进行自助操作

阅读:18

-

省鸭app如何下单

省鸭app如何下单

阅读:18

-

烟雨江湖步惊云如何加点

烟雨江湖步惊云如何加点

阅读:18